Dnsmasq漏洞会导致网络设备、Linux系统DNS缓存中毒

分类:阅读(Read) ; 热度:973 ; 最后更新于2021 年 01 月 21 日

可以利用七个影响Dnsmasq(在各种网络设备和Linux发行版中使用的缓存DNS和DHCP服务器)的漏洞来进行DNS缓存中毒攻击和/或破坏易受攻击的设备。

Dnsmasq的一些较大的用户是Android / Google,Comcast,Cisco,Red Hat,Netgear和Ubiquiti,但还有更多。所有主要的Linux发行版都以Dnsmasq软件包的形式提供,但有些使用率比其他发行版高,例如,在OpenWRT中使用率很高,Red Hat将其用作虚拟化平台的一部分,Google在Android热点中使用它(也许还有其他功能) ),例如,Ubuntu只是将其作为可选软件包,” JSOF首席执行官兼研究员Shlomi Oberman告诉Help Net Security。

漏洞和可能的攻击

JSOF研究人员发现了七个错误:三个错误导致缓存中毒,另外四个错误是缓冲区溢出漏洞,其中最严重的漏洞可能导致易受攻击的设备上远程执行代码(如果Dnsmasq配置为使用DNSSEC)。

研究人员指出,这些漏洞统称为DNSpooq,可以组合使用这些漏洞(CVE-2020-25681-7)来构建极为有效的多阶段攻击。

结合其他最近公开的网络攻击,例如Samy Kamkar进行的NAT欺骗,加利福尼亚大学河滨分校的研究人员的Sad DNS以及可能缺乏Brigham Young的研究人员发现的目标端源地址验证(DSAV),他们可以他们补充说,这很可能导致更轻松,更广泛的攻击。

研究人员证实了几种不同的DNS缓存中毒攻击的可行性(在本文中进行了详细介绍):

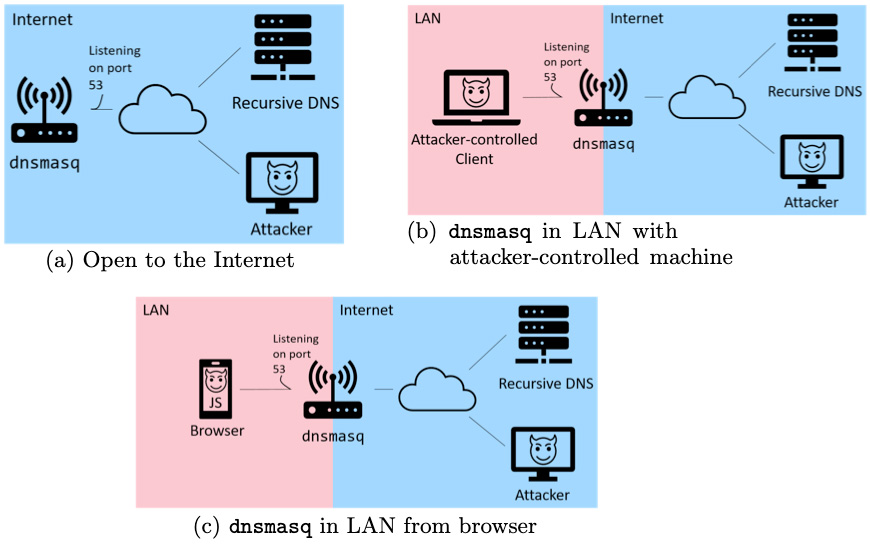

在开放式转发器上(大约一百万个Dnsmasq服务器在互联网上公开监听)

通过浏览器在局域网中的Dnsmasq上

在具有攻击者控制机器的局域网中的Dnsmasq上

如果仅将Dnsmasq服务器配置为侦听从内部网络中接收到的连接,但该网络是开放的(例如,机场网络或公司来宾网络),则还可能执行DNS缓存中毒。

根据通过这些漏洞注入虚假DNS记录的设备/系统的数量,攻击者还可以进行DDoS攻击和反向DDoS攻击。

存在四个缓冲区溢出错误,并且只有在Dnsmasq配置为使用DNSSEC时才能利用。

“可以通过向公开请求(frec)发送精心设计的响应数据包来触发漏洞。这可以与缓存中毒攻击结合使用,从而有可能在运行Dnsmasq的设备上进行远程代码执行攻击。”

易受攻击的版本,设备和缓解建议

研究人员证实,Dnsmasq版本2.78至2.82均受此漏洞影响。设备/系统是否受到影响(或仅部分受到影响)还取决于其使用Dnsmasq的方式。

他们发现某些Cisco VPN路由器受DNS缓存中毒漏洞的影响,因此适用于数百种设备和型号的OpenWRT固件也受到影响。

Oberman告诉Help Net Security,不使用Dnsmasq缓存功能的设备受缓存中毒攻击的影响会小得多(但不能完全免疫)。不使用DNSSEC功能的设备将不受缓冲区溢出攻击

他补充说:“ DNSSEC是一项安全功能,旨在防止缓存中毒攻击,因此我们不建议您将其关闭,而应更新到最新版本的Dnsmasq(v2.83)。”

研究人员还建议了如果无法立即更新Dnsmasq /受影响的软件或固件,可以实施的几种解决方法。

在某些设备/系统中使用Dnsmasq的供应商包括HPE,Aruba,西门子,特斯拉,华为,A10 Networks,Cisco,Ubiquity Networks,Pi-Hole,ZTE和Google(以及其他)。

研究人员通过CERT / CC协调了与大多数供应商的披露,因此我希望补丁/安全更新的可用性将由他们通过安全顾问来传达。红帽,思科和谷歌都参与了该披露的工作组,因此他们很可能已经准备好发布修补程序。

“所有主要的Linux发行版都在专用邮件列表中从Red Hat收到了禁运下的信息,因此我们认为它们也将同时发布修复程序。我们认为,在此之后,较小的和其他下游供应商将发布补丁。”

更新(美国太平洋时间2021年1月19日,上午9:36):

CERT / CC发布了一个漏洞说明,其中提供了有关受影响设备,可用修补程序和缓解措施的更多信息。ICS-CERT还发布了主题安全公告。